Hoe stel je LAPS in voor Microsoft Intune

In dit stappenplan leg ik uit hoe je LAPS configureerd binnen Intune. Deze handige hulpmiddel bied je namelijk altijd de mogelijkheid om in te loggen op een intune device met een administator account. Ik gebruik het voor onze servicedesk altijd als mogelijkheid om in te kunnen loggen in geval van nood.

What is Windows Local Administrator Password Solution?

Windows Local Administrator Password Solution (LAPS) is een onderdeel van Windowss dat je helpt in het beheren van het lokale administrator account wachtwoord en deze automatisch opslaat in Microsoft Azure ID (Entra ID)

Voor meer informatie Windows LAPS beheren met Microsoft Intune-beleid | Microsoft Learn

Licenties

- Intune subscription – Microsoft Intune Plan 1

Windows LAPS is beschikbare OS

Windows LAPS is beschikbaar voor de volgende OS platformen :

- Windows 11 22H2 – April 11, 2023, Update and later (Pro, EDU and Enterprise)

- Windows 11 21H2 – April 11, 2023, Update and later (Pro, EDU and Enterprise)

- Windows 10 – April 11, 2023, Update and later (Pro, EDU and Enterprise)

- Windows Server 2022 and Windows Server Core 2022 – April 11, 2023, Update and later

- Windows Server 2019 – April 11, 2023, Update and later

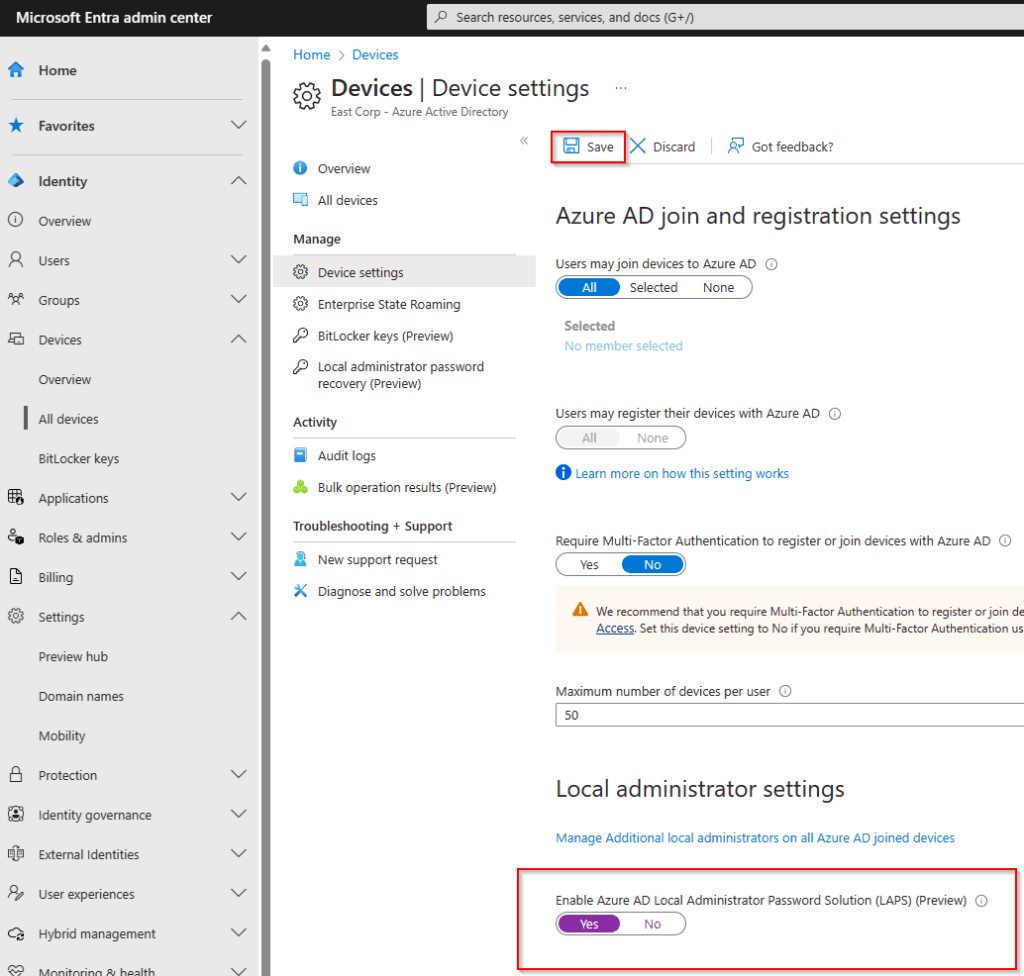

Enable LAPS in Microsoft Entra ID Device Settings

Als eerste moet je er zeker van zijn dat Azure AD / Entra ID het toestaat dat de Local Administrator Password Solution (LAPS) (Preview) is toegestaan. Om dit te doen in Microsoft Entra admin center heb je minimaal de Cloud Device Administrator role nodig.

In Entra ID ga naar **Microsoft Entra admin center** > Browse to Identity on the left-hand panel> click on the Devices tab and then All devices > click on Device settings > Under Local administrator settings, select Yes to Enable Microsoft Entra ID Local Administrator Password Solution (LAPS) (Preview).

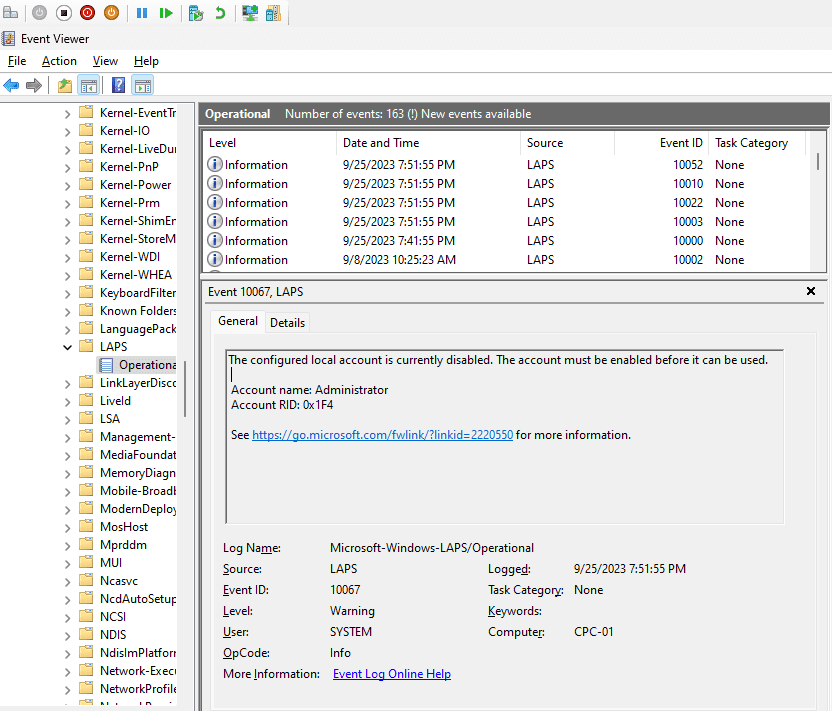

Activeer het Local Administrator Account

Ik heb verschillende opties geprobeerd maar ben er toch achter gekomen dat het werken met het locale administrator account dat op elk device geinstalleerd is het beste werkt. Beter werkt dan het aanmaken en activeren van een appart account. Wel kwam ik er achter als je dit doet dat je het account wel doormiddel van een policy moet activeren. standaard is het administrator account disbaled. Ik kwma hier achter omdat ik in de log files van een client de volgende foutmelding tegen kwam

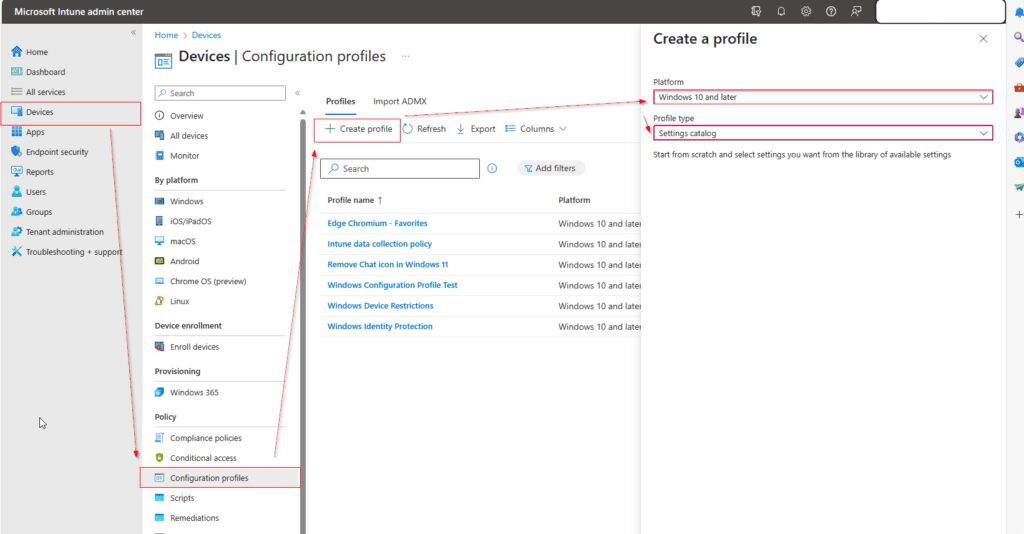

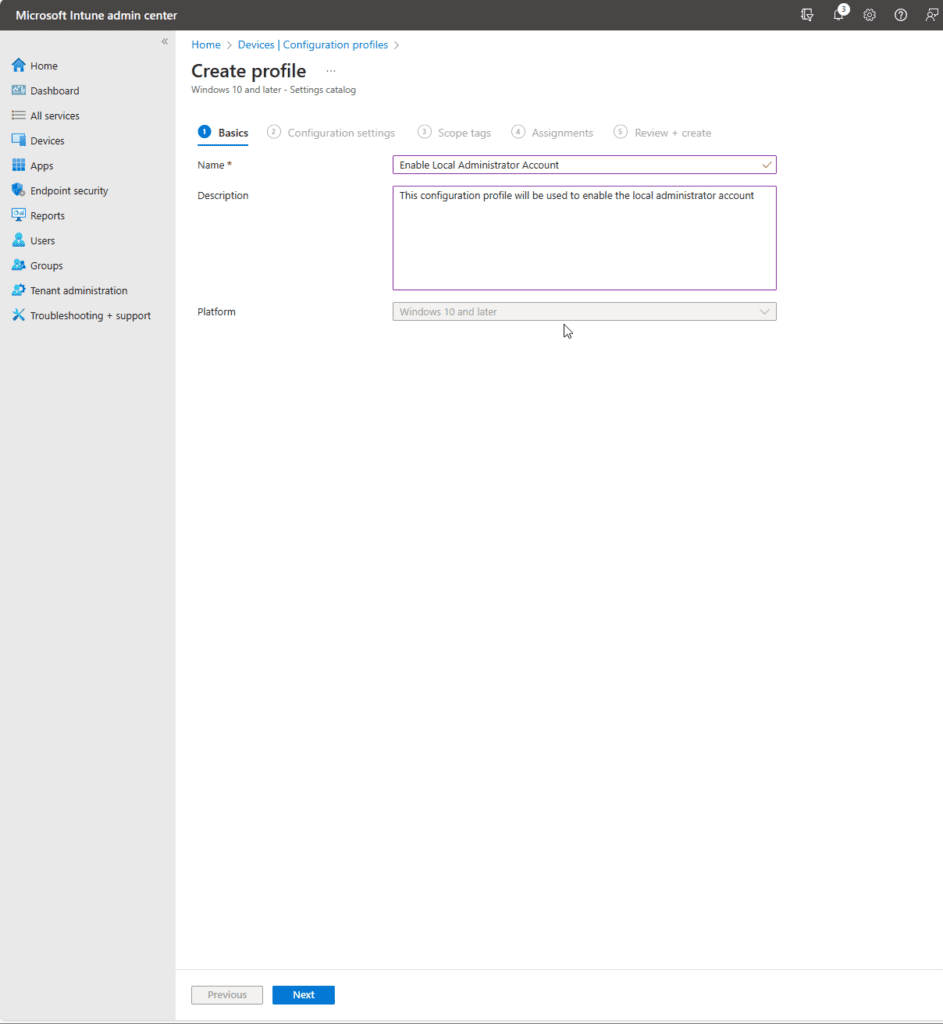

In intune maken we een nieuwe policy aan genaamd Enable Local Administrator account using Configuration profiles.

Go to Microsoft Intune admin center > Devices > Configuration profiles > + Create Profiles > select Windows 10 and later for Platform and Settings catalog for Profile type and then click Create.

Geef de policy een naam en een omschrijving.

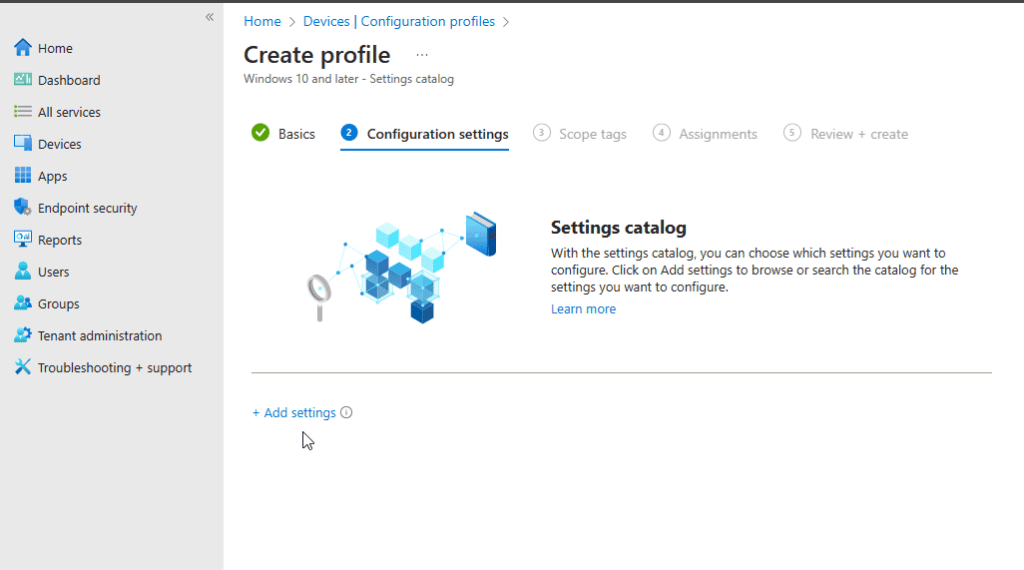

Click on +Add settings.

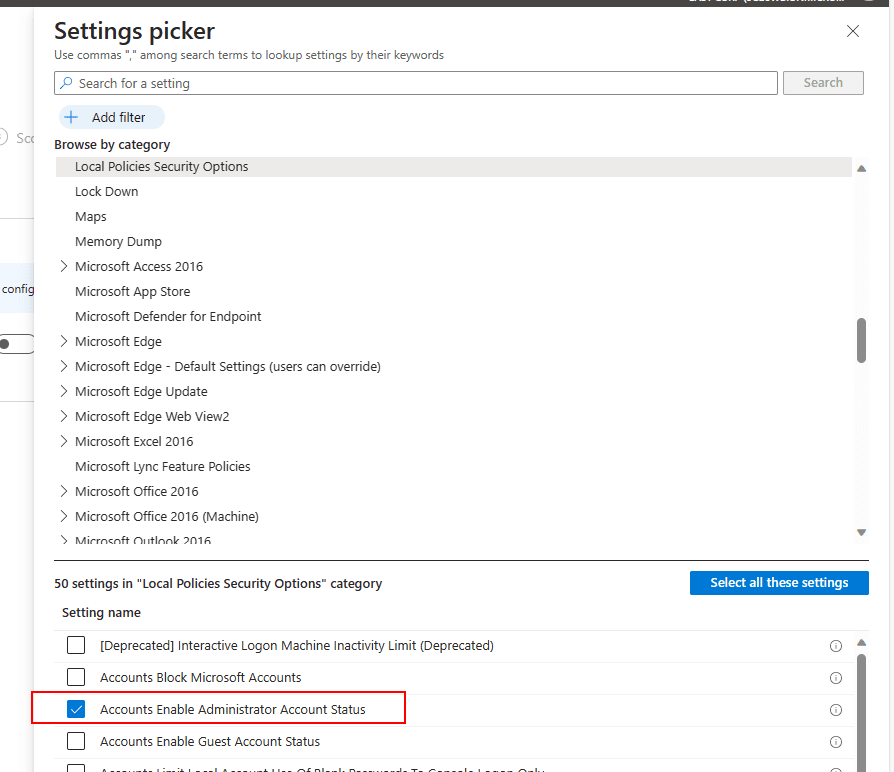

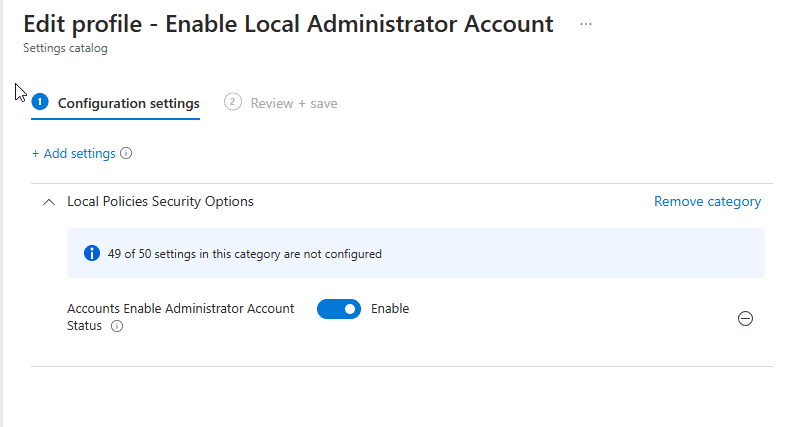

Zoek in de settings naar Local Policies Security Options category > Select Accounts Enabled Administrator Account Status en dan Activeer dit.

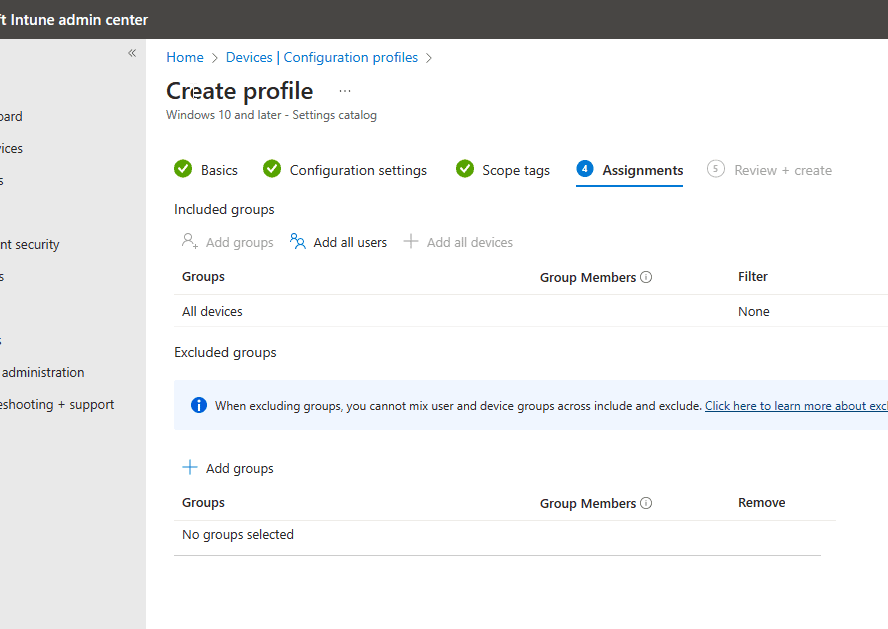

Na dat je de setting gezet hebt moet je de policy toewijzen aan een groep of devices. Ik kies er in dit geval voor om het toe te wijzen aan alle devices. dit omdat ik hem juist overal actief wil hebben + Add all devices. > Click Next and create to deploy policy.

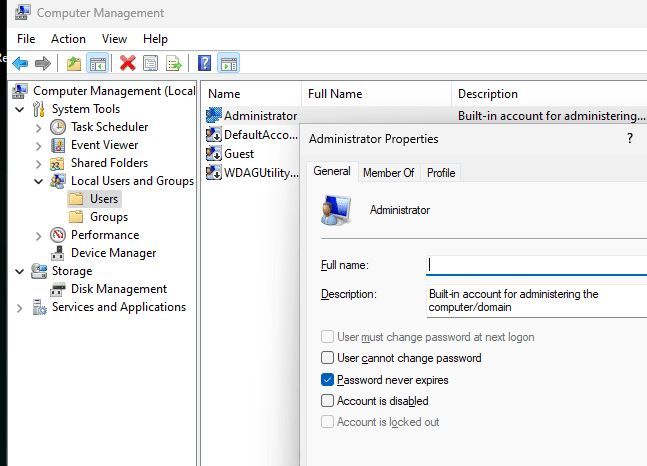

Denken is goed weten is beter daarom controleer of de policy werkt om op een device naar computer management te gaan en daar te kijken of het account Actief is .

Configureer LAPS password policy

Nu we weten dat het admin account werkt. kunnen we verder gaan met het activeren van de Windows LAPS in Intune

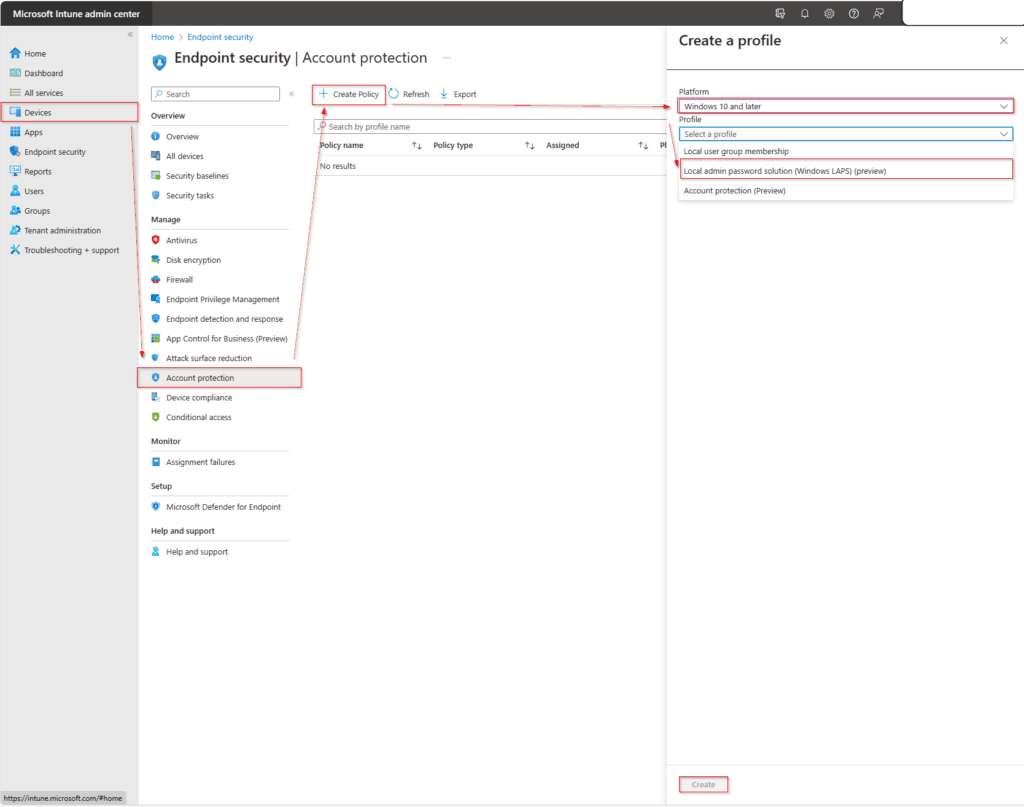

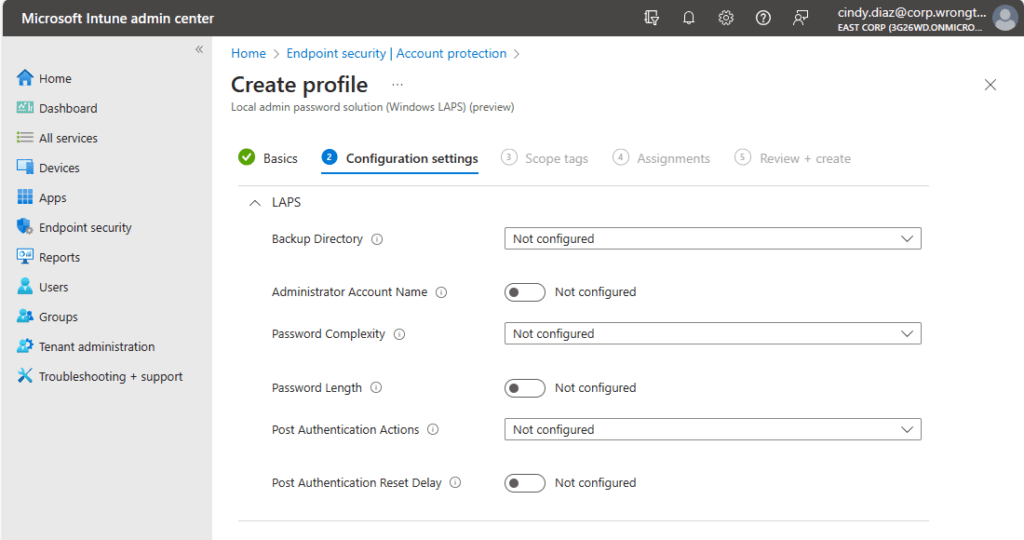

- Go to Microsoft Intune admin center > head to Endpoint Security > Account Protection > Click on + Create Policy > Set Windows 10 and later for the platform, then select Local admin password solution (Windows LAPS) (preview) for the Profile > Click Create.

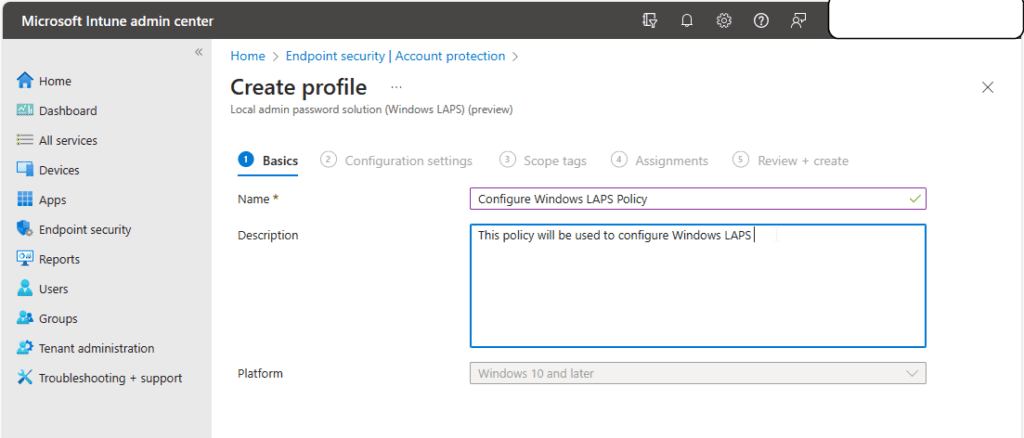

- Geef de policy een naam en omschijving mee zodat je weet wat deze policy doet.

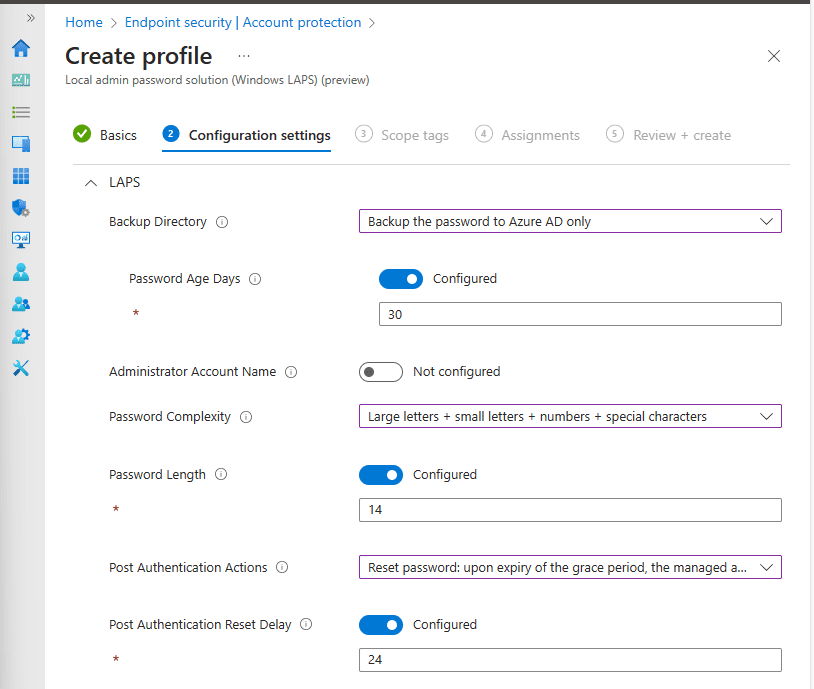

- On Configuration settings, we will configure the settings we will apply to our Intune managed devices.

Even wat achter grond informatie voordat we op de knoppen gaan klikken..

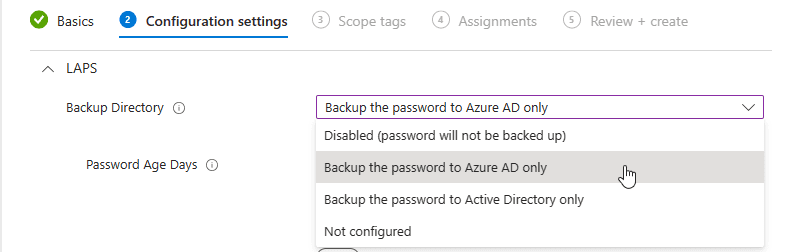

Backup Directory – Dit zegt wat over de locatie waar het wachtwoord wordt opgeslagen gezien ik vaak Azure only werk is dit altijd Azure only maar mocht je nog een hybride omgeving hebben dan kan je ook kiezen voor Active Directory.

? Hier kiezen we voor Backup the password to Azure AD Only

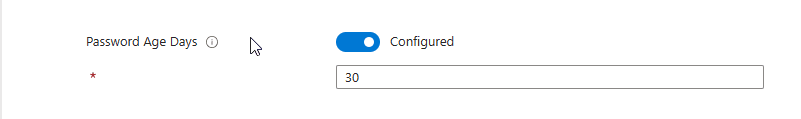

Password Age Days – In deze setting kunnen we aangeven hoelang het wachtwoord blijft bestaan voordat het wachtwoord wordt vernieuwd. ik kies er eigenlijk altijd voor om dit 1x in de 14 dagen te vernieuwen. .

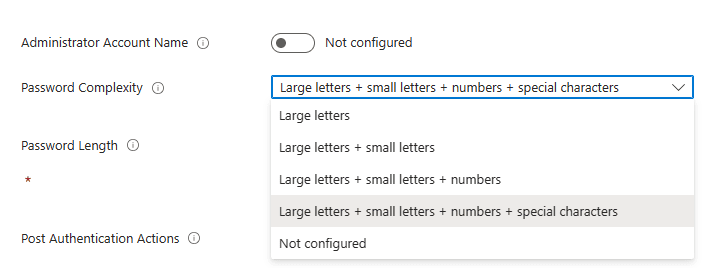

Administrator Account Name – Met deze setting kunnen we aangeven dat dit niet geld voor het standaard account maar juist een appart administrator account. Mocht je deze optie gebruiken zal je er voor moeten zorgen dat er een extra admin account aangemaakt moet zijn en lid moet zijn van de local admin groep op het device. Ik heb in de praktijk gemerkt dat dit juist niet altijd goed gaat en daarom beter is om het Administator account te gebruiken.

Password Complexity – Deze setting zegt wat over de complexiteit van het wachtwoord hier kies ik altijd voor de volgende setting Large letters + small letters + numbers + special characters.

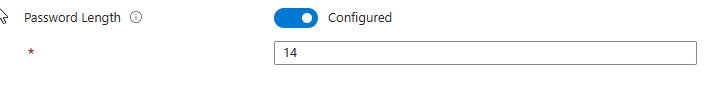

Password Length – deze setting zegt wat over de lengte van het wachtwoord. standaard is dit 14 karakters echter kies ik er juist altijd voor om dit t vergroten naar 21 karakters.

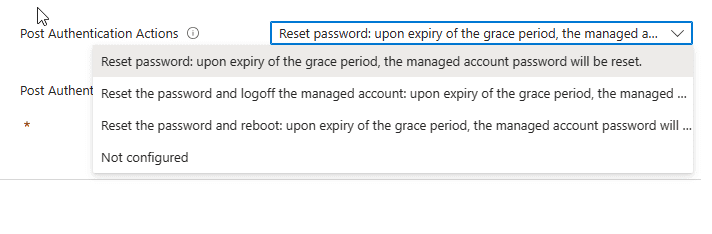

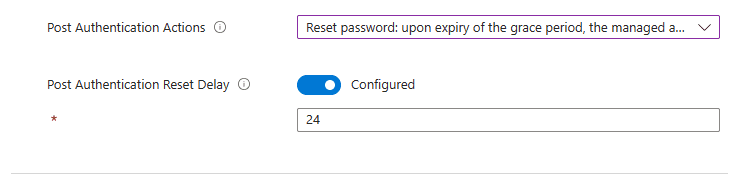

Post Authentications Actions – Deze instelling wordt gebruikt om te configureren wat er met het wachtwoord gebeurt nadat iemand zich heeft geverifieerd met het lokale beheerdersaccount. Dit betekent dat nadat het beheerde lokale beheerderswachtwoord is gebruikt, de postacties moeten worden uitgevoerd. Hier vertelde ik de postauthenticatieacties om het wachtwoord opnieuw in te stellen en uit te loggen bij het beheerde account; na het verstrijken van de respijtperiode (24 uur later) wordt het wachtwoord van het beheerde account opnieuw ingesteld

Post Authentication Reset Delay – Deze instelling wordt gebruikt om op te geven hoe lang er moet worden gewacht na het uitvoeren van de acties na verificatie. In mijn geval heb ik het een uitstelperiode van 24 uur gegeven, na 24 uur zal het de post-authenticatieactie uitvoeren.

Final Configuration Setting for Windows LAPS Policy

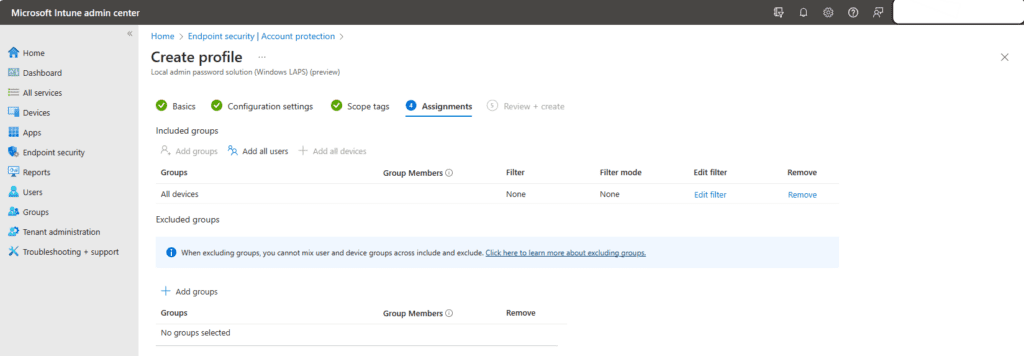

Na dat we de instellingen ingesteld hebben moeten we de policy toewijzen aan een groep of aan alle devices. ik koppel dit altijd aan All devices.

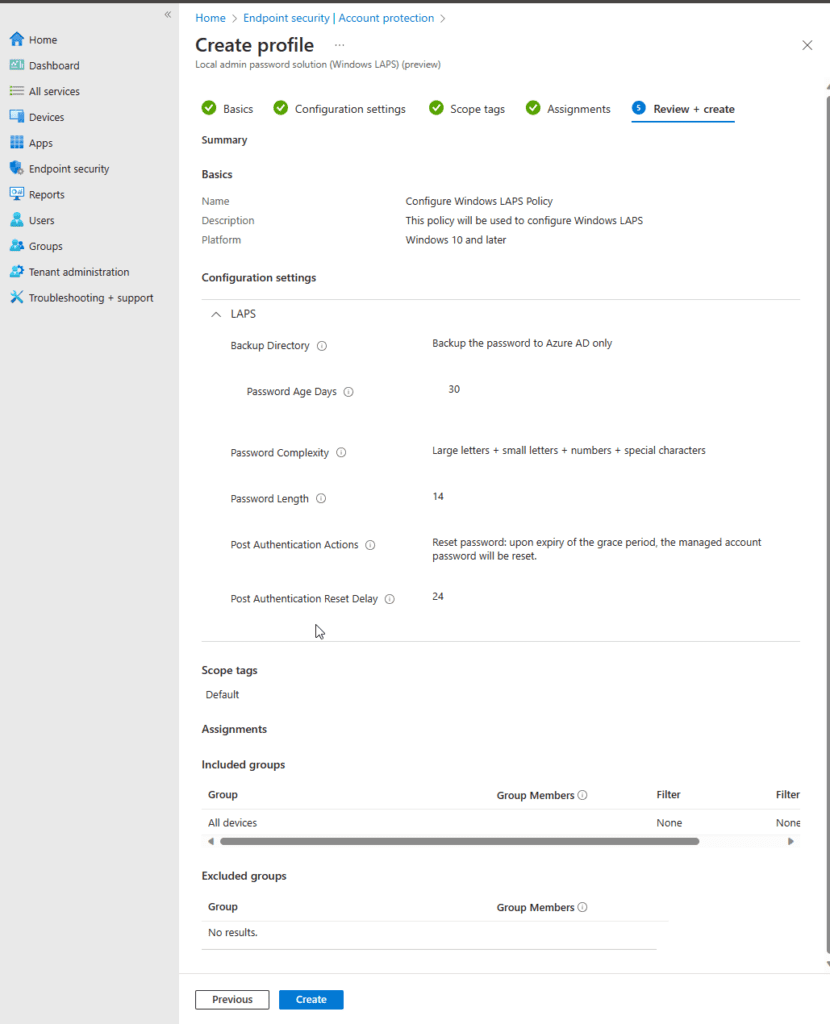

In het Review + create section, krijg je nog een keer te zien wat je qua instellingen hebt ingesteld en kan je deze controleren. als dit klopt met de instellingen die jij wil doen dan klik je op create om de policy aan te maken Create.

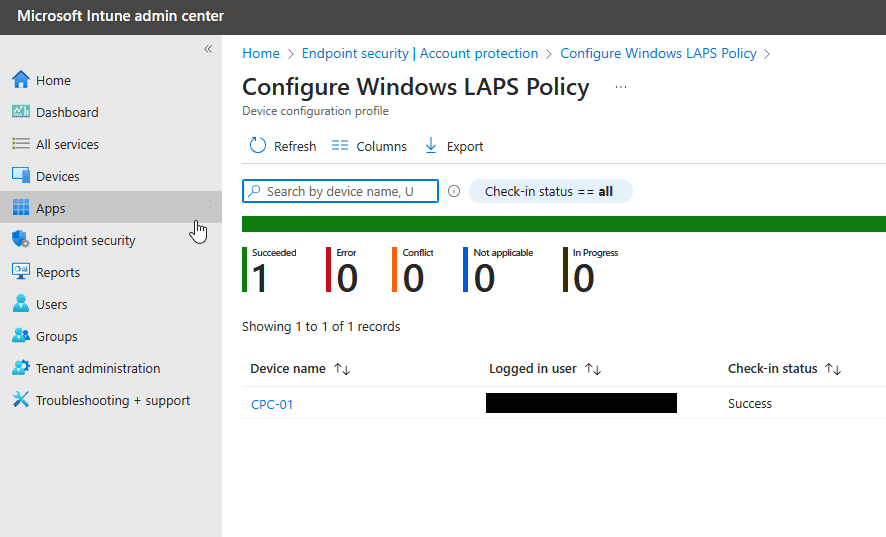

Na dat de policy is aangemaakt kan je controleren of de ook werkt. dit kan je zien als je in de policy kiest voor de optie report.

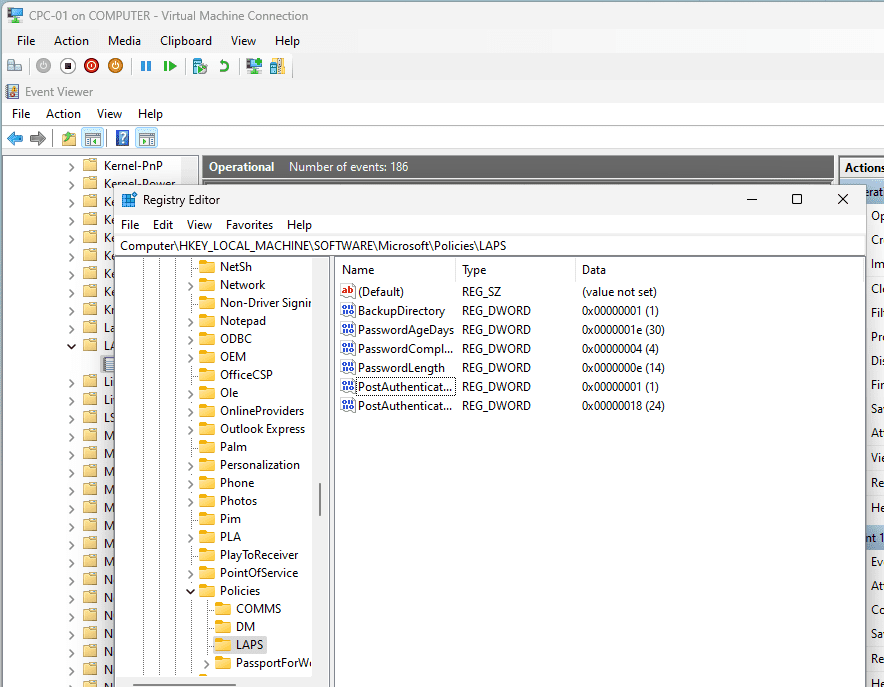

Om het te controleren of de policy daadwerkelijk ook actief is op het device dan kan je dit terug vinden in het register onder HKey_LOCAL_MACHINE\SOFTWARE\Microsoft\Policies\LAPS

Hier zie je de register waardes die overeen moeten komen met de instelling die jij hebt gedaan in de policy

De waarde BackupDirectoery 1 betekend dat het opgeslagen word in Entra ID

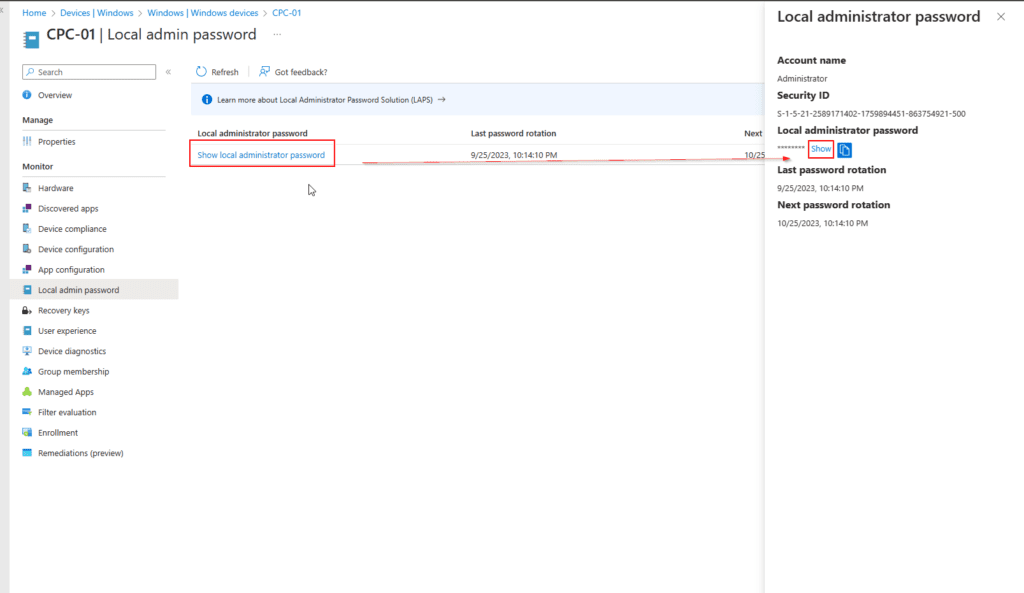

Hoe kunnen we het Local Administrator Account Wachtwoord zien

Om het locale administrator wachtwoord te zien zijn er 2 opties. 1 is in Entra ID en de de andere is in Intune

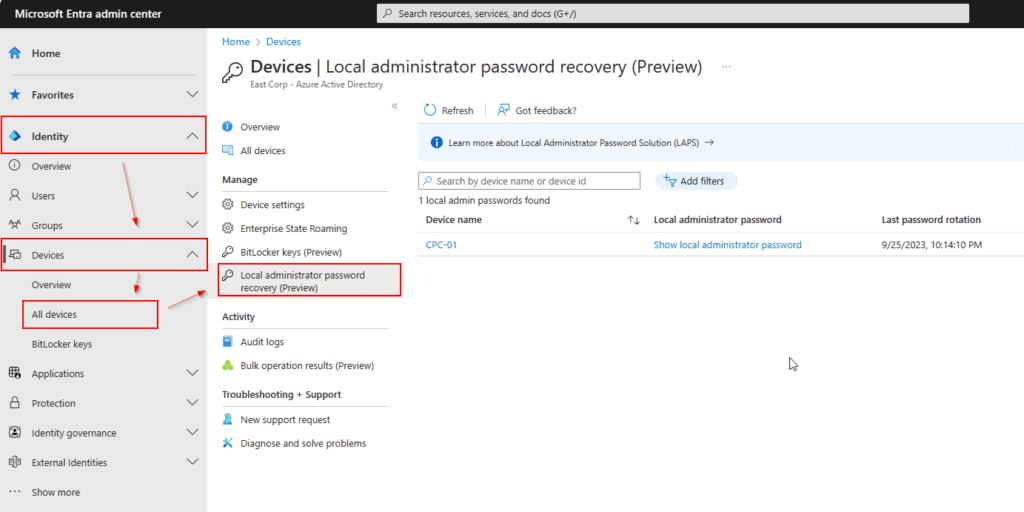

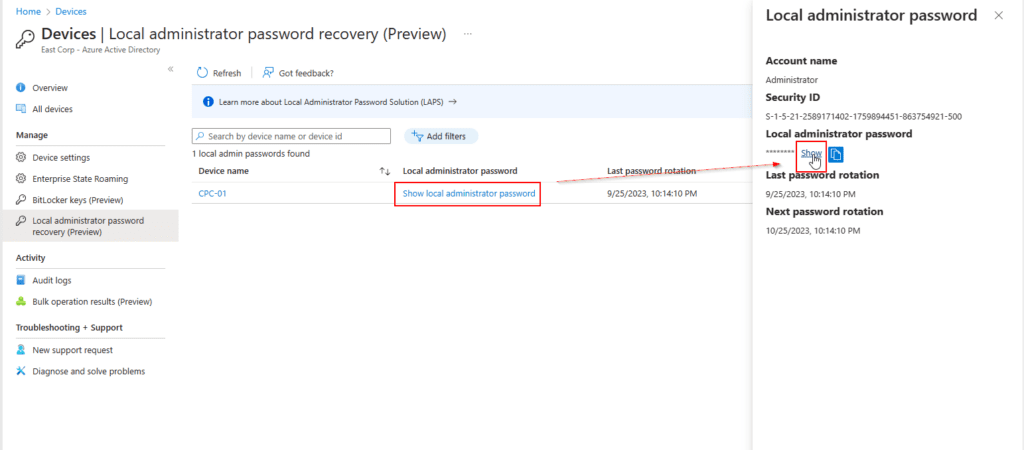

Microsoft Entra admin center

Go to Microsoft Entra admin center > Identity > Devices > All devices >

Klik op Local Administrator password recovery (Preview) >

Klik op Show local administrator password om het wachtwoord in te kunnen zien of te kopieren als je op show klikt dan kan je het wachtwoord daadwerkelijk zien .

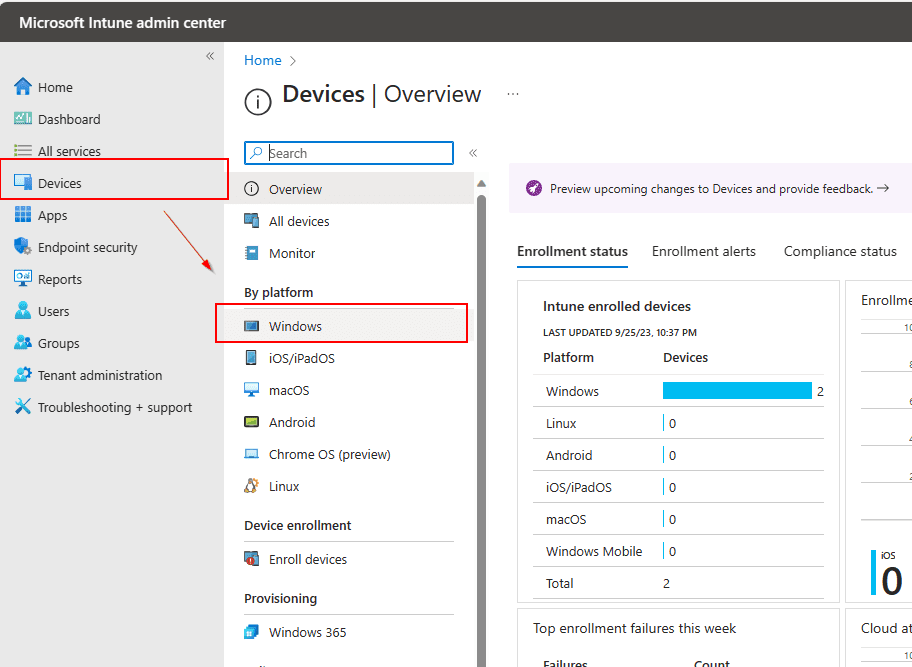

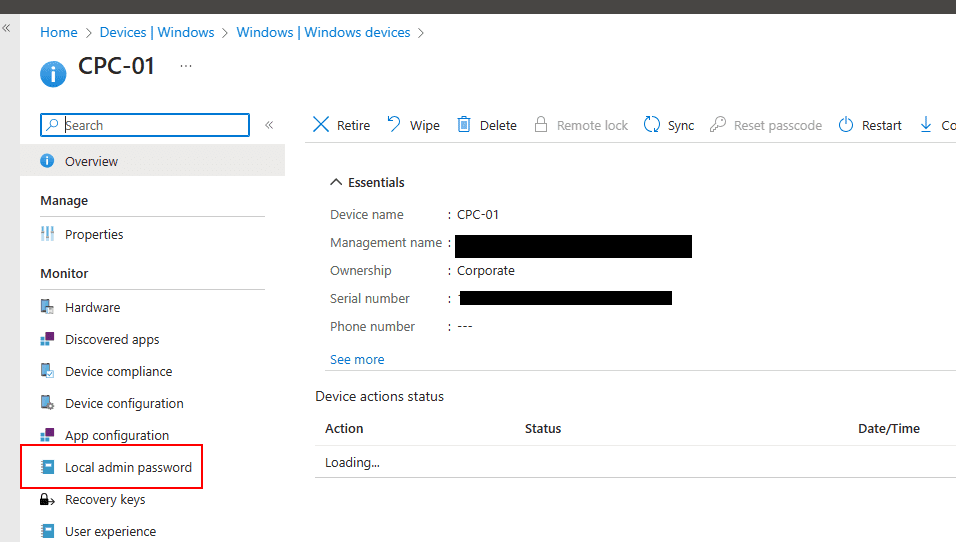

Microsoft Intune admin center

Go to Microsoft Intune admin center > Devices > Windows >

Klik op Windows devices en kies voor het Windows Device waarvan je het wachtwoord wil inzien. > select Local admin password.

Klik op Show local administrator password > en op Show om daad werkelijk het wachtwoord te zien.